Mar 12, 2026

Oct 29, 2024

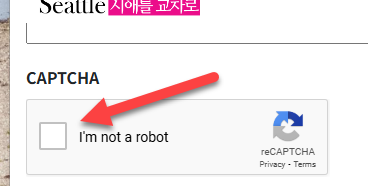

어느 사이트에서나 볼 수 있는 구글의 reCaptcha는, 스팸봇으로부터 웹사이트나 서비스를 보호하기 위해 구글에서 제공하는 도구입니다. 최근 심화된 사이버 보안 문제 속에서, “사람”임을 인증하는 도구에 익숙한 사용자들을 타겟으로 한 공격이 늘어나고 있어, 저희 AssetDowntown 커뮤니티 멤버들을 위해 중요한 정보를 전해드립니다.

우크라이나 컴퓨터 비상 대응팀(CERT-UA)이 러시아 정보 기관과 관련된 것으로 알려진 APT28(일명 Fancy Bear) 그룹의 새로운 피싱 공격 캠페인에 대한 경고를 발행했습니다. 이 공격은 가짜 구글 CAPTCHA를 사용하는 이메일을 통해 사용자를 속여 악성 PowerShell 명령을 실행하도록 유도하고 시스템을 손상시킵니다. 이 캠페인은 주로 우크라이나 정부 관계자들을 대상으로 하지만, 유사한 전술이 전 세계적으로 확산될 수 있습니다. 이 위협을 피하려면 의심스러운 링크를 클릭하지 말고, 시스템 작업을 요청하는 경우 항상 확인해야 합니다.

만약 개인 컴퓨터가 감염되었을 경우

또한, 보안 소프트웨어를 최신 상태로 유지하고 중요한 계정에 대해 이중 인증(2Factor Authentication)을 활성화해야 합니다.

하지만 사무실/회사 컴퓨터가 감염되었을 경우

네트워크 연결을 즉시 차단하기 위해 유선 연결의 경우 랜선을 물리적으로 분리하고, 무선 연결 시 Wi-Fi 기능을 비활성화하시기 바랍니다. Command Prompt를 통한 조치가 필요할 경우, ipconfig /release 명령어를 사용해 TCP/IP 통신을 차단할 수도 있습니다.

감염 수준에 따라 Wi-Fi 비활성화가 어려운 상황이 발생할 수 있으며, 이 경우에는 장치의 전원 버튼을 길게 눌러 시스템을 종료하고 전원 코드를 분리하시기 바랍니다. 노트북을 사용하는 경우, 배터리도 함께 분리하여 완전히 오프라인 상태를 유지하도록 하십시오.

IT 부서가 없는 소규모 사무실의 경우, 문제의 심각성이 더 커질 수 있습니다. 악성코드가 이미 활성화되어 네트워크를 통해 다른 컴퓨터나 공유 저장소에 전파된 경우, 대응할 수 있는 방안이 제한적입니다.

특히 고객의 개인정보를 취급하는 사업체라면, 이러한 보안 사고로 인해 정부의 법적 조치를 받게 될 수 있으며, 과중한 벌금 및 징역형의 책임이 따를 수 있습니다.

이러한 리스크를 예방하기 위해서는 항상 Disaster Recovery 계획을 마련하고, 체계적인 데이터 보안 절차를 준수하는 것이 중요합니다.

마지막으로, 발생한 보안 사고는 미국 CISA와 같은 사이버 보안 당국에 신고하는 것이 좋습니다.